La directive NIS 2 a été publiée le 27 décembre 2022 au Journal Officiel de l’Union européenne. Elle devra faire l’objet d’une transposition dans les 21 mois pour que chaque Etat membre soit prêt en octobre 2024.

Yves VERHOEVEN, Sous-Directeur Stratégie de l’ANSSI, dans un entretien publié sur le site de l’ANSSI en date de janvier 2023, rappelait que « La transformation numérique des sociétés européennes et l’interconnexion des pays membres ont exposés le marché européen à de nouvelles cybermenaces.

Il devenait alors urgent de garantir, collectivement, les conditions de sécurité adéquates pour toute l’Union européenne. C’est pourquoi le Parlement européen et le Conseil de l’Union européenne ont adopté, en juillet 2016, la directive « Network and Information Security » (NIS).

Transposée au niveau national en 2018, la directive NIS 2 est extrêmement ambitieuse. Elle s’appuie sur les acquis de la directive NIS 1 pour marquer un réel changement de paradigme, tant à l’échelon national qu’à l’échelon européen. Face à des acteurs malveillants toujours plus performants et mieux outillés, touchant de plus en plus d’entités trop souvent mal protégées, la directive NIS 2 élargit en effet ses objectifs et son périmètre d’applicabilité pour apporter davantage de protection. Cette extension du périmètre prévue par NIS 2 est sans précédent en matière de réglementation cyber. »

Ainsi si la Directive NIS 2 offre la possibilité pour les Etats membres de réguler les collectivités territoriales. Cette régulation apparait donc comme optionnelle.

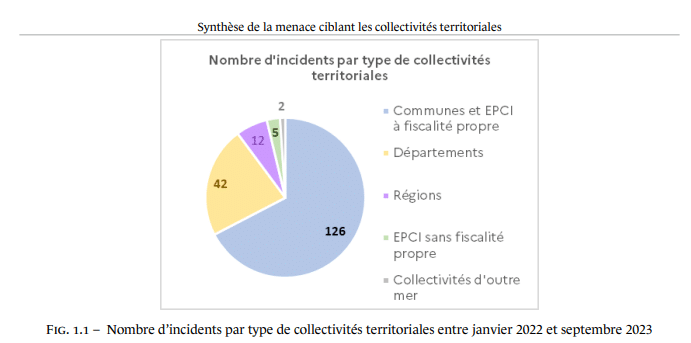

La question est posée doit on se priver de cette opportunité d’inclure les collectivités, alors que les derniers chiffres publiés par l’ANSSI concernant la menace ciblant les collectivités territoriales [1], font apparaître une recrudescence d’attaques :

De janvier 2022 à juin 2023, l’ANSSI a traité 187 incidents cyber affectant les collectivités territoriales, soit une moyenne de 10 incidents par mois.

Aussi il serait dommage de ne pas inclure ces acteurs dans les textes de transposition, et cela d’autant plus que les mesures pourront être proportionnées en fonction des entités concernées.

Quelles pourraient être les conséquences pour les collectivités :

- La mise en place de mesures minimales pour se protéger en termes de cybersécurité

- La mise en œuvre de notifications en cas d’incidents (on voit ici les similitudes avec le RGPD)

- Des sanctions comparables au RGPD pour les entités ne respectant pas leurs obligations

Bien évidemment la question sous-jacente concerne les coûts liés à cette mise en conformité, mais lorsque l’on connaît les coûts que provoque une cyberattaque doit-on réellement en faire une question centrale ?

Pour exemple : la communauté d’agglomération, la ville et le CCAS de Chalon-sur-Saône ont été victimes d’une attaque par rançongiciel, lors du conseil municipal, le maire a annoncé le coût de la cyberattaque : 550 000euros.

L’attaque informatique qui a visé la ville de Lille, en mars 2023, lui a coûté plus d’un million d’euros [2], à cela s’ajoute des coûts moins visibles le coût politique, la perte de productivité et la perte de confiance des administrés.

Sources :

[1] https://www.cert.ssi.gouv.fr/uploads/CERTFR-2023-CTI-008.pdf

Rédigé par Virginie Verdier-Bouchut

Responsable pédagogique chez Proximum